米オバマ大統領の Cyberspace Policy Reviewを受け、DHS(Department of Homeland Security)が6/25に公表したNational Strategy for Trusted Identities in Cyberspace (NSTIC) が大変興味深い。

以下主要な箇所を日本語でまとめてみた。OpenID等の認証連携フレームワークを意識していると思われる記述が散見される。

——————

http://www.dhs.gov/xlibrary/assets/ns_tic.pdf

National Strategy for Trusted Identities in Cyberspace

Creating Options for Enhanced Online Security and Privacy

June 25, 2010 Draft

サイバー空間における信頼可能なアイデンティティのための国家戦略

セキュリティとプライバシの強化のための選択肢の創造

2010年6月25日 ドラフト

ストラテジービジョン

「個人と組織は秘匿性、プライバシ、選択とイノベーションを促進する形でセキュアで効率的で使いやすく相互に連携可能なアイデンティティソリューションを利用する。」

アイデンティティ•エコシステム

権威あるソースが確立され彼らのデジタルアイデンティティを認証することによって、個人、組織、サービスおよびデバイスが相互に信頼することができるオンライン環境

アイデンティティ•エコシステムは以下を実現する

セキュリティ:攻撃者がオンライン取引を攻略することを難しくする。

効率性:個人の利用者は管理するパスワードの数を今日よりも少なくすることができ、民間企業は紙ベースのアカウント管理のプロセスを減らすことができる。

使いやすさ:アイデンティティのソリューションを自動化することで最小限のトレーニングで利用可能となる。

信頼性:デジタルアイデンティティは十分に保護されインターネットを利用して様々なオンライン取引が可能となる。

プライバシの向上:個人に関する情報が責任を持って管理され誰がどのような目的で収集利用しているかを適宜知ることができる。

より広い選択肢:アイデンティティの認証手段やデバイスは相互に連携可能なプラットフォームを用いた複数のプロバイダによって提供される。

イノベーションの機会:サービスプロバイダは従来リスクが高いとされたサービスなどをオンラインでも展開できるようになる。

プライバシ保護と自発的な参加はアイデンティティ•エコシステムの柱である。アイデンティティ•エコシステムはアイデンティティを秘匿し取引を実現するために必要な情報のみを共有することにより匿名の参加者を保護する。例えばアイデンティティ•エコシステムは個人の利用者の年齢を生年月日や名前、住所、その他個人を特定するデータを公開することなく示すことができる。その一方でアイデンティティ•エコシステムはより確かな個人のアイデンティティの確認が必要な取引もサポートする。(略)

[Goal]

Goal1: 包括的なアイデンティティ•エコシステムフレームワークを構築する

Goal2: アイデンティティ•エコシステムフレームワークに基づき相互連携可能なアイデンティティ•インフラストラクチャを構築•実装する。

Goal3: 信頼を高めアイデンティティ•エコシステムに参加しようという意欲を喚起する。

Goal4: アイデンティティ•エコシステムの長期的な成功を確かなものとする。

[Action]

Action1:ゴールや戦略を実現するためのパブリック/プライベートセクターの取り組みを連邦政府がリードすることを示す。

Action2:共有され包括的なパブリック/プライベートセクターの実施計画を作成する。

Action3:アイデンティティ•エコシステムに関連する政府サービス、実験、政策を拡大する。

Action4:強化されたプライバシ保護の実現のためにパブリック/プライベートセクターで共同する。

Action5:リスクモデルと相互連携のための標準の開発と改善。

Action6:サービス提供者や個人の間の責任の所在を明確にする。

Action7:全てのステークホルダーに対する広報や啓蒙を行う。

Action8:国際的なコラボレーションを継続する。

Action9:国内におけるアイデンティティ•エコシステムの採用を促進する他の方法を特定する。

7/19 まで以下のサイトで意見募集が行われている。

http://www.nstic.ideascale.com/

慶應義塾大学環境情報学部武田研究室(ISC: Internet Security Center)では平成22年度に実施する共同研究・委託研究を募集しています。

今年度に想定される研究分野の例としては以下のようなものがあげられます。

・セキュリティ監視・解析・分析(ネットワーク、不正プログラム)

・セキュリティ・インタフェース(タンジブルセキュリティ)

・情報防御メカニズム(OS領域監視等)

・次世代認証基盤(OpenID, OAuth等)

・次世代プロトコルセキュリティ(IPv6, DNSSEC等)

・次世代Webテクノロジ(HTML5活用)

・Webマーケティング

・防災ネットワーク

・クラウドコンピューティング基盤および応用

・その他情報通信、セキュリティ、Web関連分野

ご興味をお持ちの方、今後共同研究委託研究等をご検討いただける可能性のある方は本ページ右上にある連絡先までお気軽にお問い合わせください。

年間を通じてリソースに限りがあるため年度早めにご連絡をいただけると助かります。

明日のめざましテレビ(フジテレビ)で、私が監修させていただいた「セキュリティいろはかるた」を使ったイベントを紹介いただけるそうです。本日2月2日情報セキュリティの日にちなんで実施された「セキュリティいろはかるた大会」の様子が報じられるとのこと。私の講演部分も少し撮影いただきましたが例によって放送に使用されるかは微妙なところです。

「来年になったら」などある時期を待って実施するとされる事項の64%はその時期がきても実現されない。

前掲の「『○○がないからできない』の87%は○○がなくてもできる」と同様に必然性なく開始時期が遅らせられるのは単純に実施する意欲が少ないことの表れである。これら事象の87%は「来年」を待たずとも着手できる部分があり、今すぐにでもとりかかる方が効率の良いことが多い。

※文中のパーセンテージは感覚値です。

今週末から来週にかけて開催される慶應義塾大学SFCオープンリサーチフォーラムに武田研究室としてのブースを出展します。

開催日程 2009年11月23日(月・祝)~24日(火)

開催時間 10:00~19:30

開催場所 六本木アカデミーヒルズ40(六本木ヒルズ森タワー40階)入場無料 事前登録不要

詳細 http://orf.sfc.keio.ac.jp/ をご覧ください。

インターネットセキュリティセンター(Internet Security Center)と題して小さなブースですが研究室の学生の皆さんが以下のようなデモを見せてくれる予定です。

- 娯楽性をもつ通信の視覚化

- 標的型攻撃の脅威

- マルウェアによる情報漏洩への対策

- 猫でもできるOpenIDプロバイダ

- ブルートゥースや無線LANを利用した個人追跡

- IPv6インターフェースIDによるユーザの特定

- その他

SFCは本当に様々な研究活動が行われているのでテクノロジーだけではなくアートや社会学的なものまで興味深い展示が目白押しです。また、各界の著名人を交えたパネルディスカッションなども行われます。休日から平日にかけて行われますので休日の余暇として、あるいはお仕事の一環としてもお越しいただけるとよいのではないかと思います。

昨年のORFの様子

http://orf.sfc.keio.ac.jp/

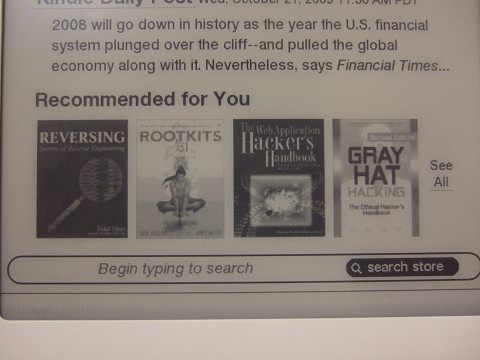

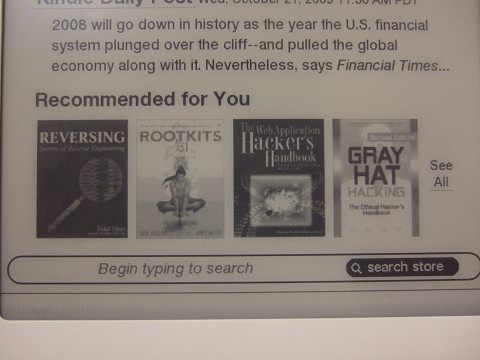

Amazonの電子ブックリーダー kindle が日本各地に届き始めました。私のところにも待望の一台が。

eインクの表示もとても美しく、デバイスの質感もなかなかいい感じです。

到着時からデバイスには自分のアカウントが組み込まれていてすぐにkindle storeに接続して書籍を購入することが可能です。

自分のAmazonのアカウントにリンクしているので当然といえば当然なんですが箱から出てきたばかりのデバイスにこんなのが表示されるとちょっと微妙な感じです。

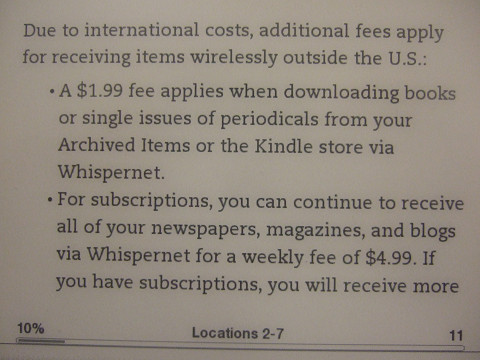

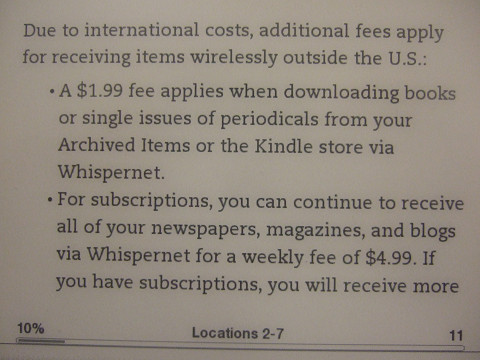

ちなみに kindle を日本で使うと一件ダウンロードするたびに $1.99 のローミングフィーがかかるとか。これはちょっと残念。(PCにダウンロードしてUSBで転送すればこのフィーはかからないがこれは面倒。)

(10/23 追記 ほとんどの書籍に ”includes international wireless delivery via Amazon Whispernet” との記述があり今のところ画面の表示価格のほか $1.99 のローミングフィーは発生していない模様。)

まぁでもこれで出張に本を持ち運ばなくても済むようになるのは有難いかな。

韓国軍の関係するシステムへの不正侵入による情報流出について北朝鮮が関与しているとかいないとか。

例によって北朝鮮の関与を示す具体的な根拠は示されていない。

今回の報道では、朝鮮日報や時事ドットコムが韓国誌月刊朝鮮11月号の記事として「北朝鮮のハッカー部隊が陸軍第3軍司令部のコンピューターをハッキング」と報じているのに対して、読売新聞は「韓国陸軍の大佐の個人パソコンが3月5日、インターネットの外部サイトを介してウイルスに感染し、情報システムに接続するための認証データを盗まれた」としている。

全ての報道にも共通しているのは、韓国軍ではない「国立環境科学院」の化学物質安全管理センターのサイトが侵入されたということである。朝鮮日報の「韓国軍のインターネット網が北朝鮮のハッカー部隊によって24時間にわたり筒抜けとなり」という表現が事実であれば国立環境科学院の化学物質よりもより直接的な軍事機密が狙われるだろう。(韓国軍がそういった失態を隠ぺいしているという見方は否定できないが・・・。)

漏洩している情報が軍内部の秘密に直結するものでなく、「韓国陸軍の大佐の個人パソコン」という漏洩経緯を考えれば、ありがちな情報漏えい事故との印象を受ける。

いずれにせよ現時点で明らかなのは、「北朝鮮が強力なハッカー部隊を備えており国家的な脅威たりうる」という見方は、韓国軍にとっても、北朝鮮にとっても、報道機関にとっても、各国の情報セキュリティ界にとっても都合のよい話だということだ。

【参考情報】

▼北朝鮮が韓国軍のコンピューターをハッキング(上)(朝鮮日報, 10/17)

▼北朝鮮が韓国軍のコンピューターをハッキング(下)(朝鮮日報, 10/17)

▼北朝鮮が不正接続?有害物質情報、韓国から流出(読売新聞, 10/17)

▼北朝鮮、軍司令部にハッキング=有害物質情報が漏えい-韓国誌(時事ドットコム, 10/17)

NHKのラジオで話した内容+αをせっかくなので関連資料とともに簡単にまとめておく。

【状況】

米国独立記念日の7/4頃より米国および韓国の政府機関、銀行、著名サイト等に対して大量の通信による分散型サービス妨害攻撃(DDoS攻撃)が発生、現在にいたるまで断続的に攻撃の通信が発生しているが特に7/7から9にかけて多くのサイトが過負荷によりサービス不能の状態に陥った模様

【参考】

■米韓の政府系サイトなどにDDoS攻撃が発生(ITmedia, 2009/07/09)

http://www.itmedia.co.jp/enterprise/articles/0907/09/news014.html

■米韓へのサイバー攻撃やまず 韓国で3回目の攻撃(NIKKEI NET, 2009/07/09)

http://www.nikkei.co.jp/news/main/im20090709IMC79001_09072009.html

↑この記事の写真はHDDを見せているのだろうか?見せたところで何がわかるわけでもないだろうが・・・。

■米韓狙ったハッカー、発信源は北朝鮮か(毎日放送, 7/9)

http://www.mbs.jp/news/jnn_4179675_zen.shtml

■米主要機関にハッカー攻撃、発信源は北朝鮮(読売新聞, 7/9)

http://www.yomiuri.co.jp/world/news/20090709-OYT1T00864.htm?from=main2

↑この見出しは誤解を招きかねない。当初攻撃自体のトラフィックは韓国のIPアドレスから多く来ているという話だった。たまたま北朝鮮のコンピュータがウイルスに感染した可能性もある。

【攻撃手法】

これらの攻撃に使用されたとみられる不正プログラムはすでにウイルス対策ソフトベンダーなどによって確認されているが、5年前に流行したMydoomというマルウェアの亜種であり最近のマルウェアに見られるような難読処理や潜伏機能の実装などは行われれおらず、比較的技術力の低い開発者が単純に改変したものとみられている。使用されている攻撃手法は数年前のオーソドックスなものであり、むしろこの程度の古典的な攻撃によって実際に政府機関等のサーバがサービス不能に陥ってしまっていることの方が意外だ。

■WORM_MYDOOM.EA(TREND MICRO, 7/7)

http://threatinfo.trendmicro.com/vinfo/virusencyclo/default5.asp?VName=WORM_MYDOOM.EA&VSect=T

■W32.Dozer(Symantec, 7/8)

http://www.symantec.com/business/security_response/writeup.jsp?docid=2009-070816-5318-99

【北朝鮮の国家としての関与の可能性について】

韓国および米国の政府関係者の談話として北朝鮮の関与の可能性が各種報道により取り上げられているが、根拠は明確ではなく現時点においてその信憑性は薄い。特定の国家が関与している可能性がないわけではないが、技術的な観点からは国家が関与する必要は全くない。賢明な国家であれば学生でもできるような攻撃のためにわざわざ余計なリスクを負わないだろう。ただし、賢明ではない国家がある種のプロパガンダ的な目的のためにわざと関与して攻撃をしかけてみるということはあり得るのかもしれない。

これまでも多くの国の機関が同様のDDoS攻撃を受け、背景に他国の関与を疑うような声明を発してきたが、後で蓋を開けてみると愛国心に燃えた他国の活動家や、体制に不満を持つ自国の若者による犯行であったことが判明するようなことが多い。もちろん彼らの背後に国家が関与しているということもできるが、技術的な視点ではどちらであっても大差はない。

■昨年4月のエストニアへのサイバー攻撃、エストニアの大学生が逮捕(Technobahn 2008/1/25)

http://www.technobahn.com/cgi-bin/news/read2?f=200801252223

↑過去にロシア政府の関与がとりだたされたエストニアへのサイバー攻撃が学生によって行われていた事例

■Georgia President’s web site under DDoS attack from Russian hackers, Dancho Danchev, ZD Net, 2008/7/22)

http://blogs.zdnet.com/security/?p=1533

↑同様にロシア政府が関与していると言われたグルジアへのサイバー攻撃もロシアの民間のネットマフィアによるものとする分析

【国家に対するサイバー攻撃の脅威のとらえ方】

今回のようなサービス攻撃は非常にわかりやすい嫌がらせに過ぎず、国家への脅威としては非常にレベルの低いものである。これらの国々の体制に反感を持つ個人または少人数のグループか、あるいはこういった攻撃手法を勉強して身に付けたばかりの若者が腕試しに国家を相手に喧嘩をしかけてみたといったところだろう。

サイバー攻撃の特徴は関与する主体の非対称性にあり、国家の敵が国家である必要は全くなく、愛国心に燃える他国の個人の活動家だったり自国の不満を持った学生だったりすることが多い。

本当に警戒すべきは水面下で秘密裏に進行する攻撃である。ここ数年、日本や米国その他の国々において、政府機関や軍事組織、それらに関係の深い企業等に対して様々な攻撃が継続して行われていることが報告されている。情報を盗み出すキーロガーやコンピュータに遠隔から勝手に操作することを可能とする不正なRAT(Remote Access Tool)などのプログラムの存在が確認されている。今のところ目立った攻撃に使用されることはないが、誰がどのような目的でこのような攻撃プラットフォームを展開しているかは明らかにはなっておらず不気味な状況が続いている。警戒すべきはこのようにいつの間にか重要な組織の中枢に不正なプログラムが潜入していたり国内に広く蔓延しているが気付かれていないという状況だろう。

■The snooping dragon:social-malware surveillance of the Tibetan movement

http://www.cl.cam.ac.uk/techreports/UCAM-CL-TR-746.html

http://www.cl.cam.ac.uk/techreports/UCAM-CL-TR-746.pdf

■Tracking GhostNet: Investigating a Cyber Espionage Network

http://www.scribd.com/doc/13731776/Tracking-GhostNet-Investigating-a-Cyber-Espionage-Network

http://www.f-secure.com/weblog/archives/ghostnet.pdf

■Gh0st RAT 3.6 source code

http://www.opensc.ws/c-c/3462-gh0st-trojan-3-6-source-code.html

■103カ国の国際機関を標的にしたサイバー・スパイ・ネットワーク「GhostNet」(Computerworld, 3/31)

http://www.computerworld.jp/topics/vs/139989.html

■世界規模のスパイ・ネットワーク「GhostNet」,トロント大学らが報告(IT Pro, 3/30)

http://itpro.nikkeibp.co.jp/article/NEWS/20090330/327420/

【まとめ】

これまでに多くの国がサイバー攻撃を受けた際に、他の国の政府の関与を疑うということが何度となく繰り返されてきた。国の機関はそれなりのセキュリティに関する予算を使って対策を行ってきており、攻撃を仕掛けているのが個人というよりは、政府の関与をほのめかした方が理解を得やすいのだろう。また、それらに対抗する手段のための新たな予算を獲得しやすくなるなどの事情もあるのだろう。

実際のところは相手が国家であれ個人であれ守る側の対策には大きな違いはない。攻撃者の視点からいっても、国家が直接的に関与することにあまりメリットはないだろう。そういったスキルを持つものは民間のマーケットでも、闇のマーケットでもしのぎを削りつつ十分な利益を得ることができるわけであり、国家としてサイバー戦の能力を誇示したいということ以外においては国家が前面に出るよりはこういった民間の基盤を活用することが合理的な戦略といえるだろう。

結論として実際これらの国のいくつかのサイトが停止したところで市民の日常生活にはそれほど大きな影響はないだろう。粛々と状況を分析し、しかるべきセキュリティ対策を講じ、水面下でもっと重要な別の攻撃が進行していないかを確認すればあとは何事もなかったようにふるまうのがよい。攻撃者が誰であれ、いちいちこの程度のことで国の関与がどうのと大騒ぎすることは攻撃者の思うつぼと言えるだろう。

米韓の政府系サイトなどにDDoS攻撃が発生

本日、NHKラジオのニュース番組「NHKジャーナル」において、最近話題となっている米国・韓国へのDDoS攻撃に関して実際のところどうなのというようなお話をする予定です。ニュース番組なのでどの程度放送されるかはわかりませんが。

■NHKジャーナル(月~金曜午後10時00分~11時10分)

http://www.nhk.or.jp/r1/journal/

最近のコメント