米国で急遽半年程度の生活を始めることになった場合のTIPSを紹介する。私は米国生活は2度目だったので、比較的順調にスタートを切ることができた。要領さえ分かってしまえば米国で生活を始めることは日本で引っ越す場合に比べると格段に容易だ。私の場合はいろいろと事情もあり渡米後一週間で通常の生活に入ることを目標とした。一般的な海外生活情報はいろいろなサイトに掲載されているので、ここではあまり紹介されていないような事項のみ取り上げる。

■レンタカーを一週間借りる。

ニューヨークのマンハッタン以外では、自動車無しで生活を始めるのは大変である。運転に自信があれば、とりあえず最初の一週間はレンタカーを借りることをお勧めする。この間に土地勘を掴むとともに、住居の確保、車の購入、生活基盤を確立する。レンタカーは1日単位の料金に比べ一週間単位で借りた方が得で、Travelocityなどで事前予約を入れておくとさらに安くなる。

■スーパーストアを確認する。

米国は電化製品や生活用品に関する物価は日本に比べてかなり安い。中古を譲り受けるなどの方法もあるが、半年程度の短期間でも安い新品で十分ペイすることも多い。特にWalmart, Target, Kmartなどのスーパーストアで安くそこそこ良いものを手に入れることができる。各Webサイトから最寄の店舗を見つけることができる。複数の店舗を見て回るのが面倒な場合は、とりあえずWalmartで全部購入してしまうという手もある。なお、米国の店はレシートを保管しておけば、ほぼ何でも返品できる。

■家具付ホテルという選択

良い住居が見つからず、車が自由に使える場合は、家具付ホテルという手もある。長期滞在型の家具付ホテルがどの地域にもあり、週$200程度からあるのでとりあえず家具付きホテルで過ごしてみるというのも良いかと思う。

(補足)現地コミュニティー情報

最近では現地の地域情報をまとめているWebサイトがあるので事前に確認をする。ピッツバーグの場合は日本人向けに「ピッツバーグ便利帳」という充実したサイトがあったので参考になった。ただし、現地日本人情報のみに依存しすぎると視野が狭くなることもあるので注意が必要だ。時期が合えば、メーリングリストや掲示板を通じて家財道具や車、住居を丸々引き継げることもある。

昨年(2004年)は、やたらとセキュリティROI(Return On Investment:投資対効果)に関する問い合わせや、講演依頼が多かった。IT投資やセキュリティ投資が一巡し、じゃあいったいどのぐらいのお金をセキュリティの対策に使うのが適正なのかという当然の流れだ。

セキュリティROIに関する講義に出席した。担当はビジネススクールと経済学出身の二人の教員。基本的な考え方は、想定される各リスクの被害額期待値の総和からセキュリティコストを引いたNPV(Net Present Value)を算定するという一般的なもの。

私もこの分野で仕事をしていたので少し突っ込みを入れてみた。このような単純な算定では想定されるリスクの被害額の見積りによって、適正なセキュリティコストを決定しているにすぎない。投資額のどんぶり勘定を、被害額のどんぶり勘定に置き換えているだけである。見積被害額の値を操作することで、適正な投資額はいくらでもコントロールすることができてしまう。もっともビジネススクールでは、ビジネスケース分析としてこういった手法を用いるのが標準的なので仕方がない。

セキュリティに関する意思決定は、絶対的なものでなく経営者なり責任者の価値観や決意という要素を考慮する必要がある。そのような意思決定の場面で上記の計算式を持ち出し、彼らを手助けをするのが我々の仕事だ。

ここでポイントになるのが被害額期待値の算出である。期待値の算出はリスクの発生確率(P)×リスクが発生した場合の被害額(L)を計算する。まず被害額Lは様々な方法で計算することができる。問題は発生確率Pをどう算定するか。残念ながら客観的な指標はセキュリティ保険がメジャーになりデータが蓄積されない限り難しい。

じゃあ、どうするのか。ここが専門家の腕の見せ所である。過去のデータや事例を参考に、これこれこういう条件を過去事例と比較した場合、おおよそ○%~○%のリスクが想定される。エコノミーコースでは●%、おまかせコースでは▲%、安心コースでは■%という確率とそれぞれのコストを提供する。もちろんそれぞれのリスク分析については誰が聞いても納得がいくだけの説明が必要だ。

人間が関わる限り情報セキュリティに絶対安全という状態はない。組織の位置づけや文化、価値観、社会情勢など様々な要素を考慮していかなければならず、そういった部分で主観的な判断が必要となる。また、本来はセキュリティ被害は必ずしも金銭的なものに留まるわけでなく、もっと広い視野でROIを考えた方が良い場合もある。そのような評価を行う場合には、バランスドスコアカードなど別の方法を用いる。

セキュリティは技術論にとどまらず組織、社会、経営などと密接に関係しており広範な領域を対象にしなければならない大変奥深い領域だ。

確率論と意思決定に関しては、以下の書籍がお勧めである。セキュリティに限らず、広く経営書としても人気があるので、読まれている方も多いと思うが、もしまだであれば一読をお勧めする。確率論の起源からギャンブル、金融工学の考え方までリスクと意思決定に関する知的な戦いをカバーした良書である。

リスク〈上/下〉―神々への反逆(日経ビジネス人文庫)

ピーター バーンスタイン (著), Peter L. Bernstein (原著), 青山 護 (翻訳)

価格: ¥750 (上下各:税込)

注)画像へは実験的にAmazonアソシエイト(アフィリエイト)プログラムのリンクを設定しています。

先日、情報セキュリティについては様々な製品やベンダーが既にたくさんあるのに、いまさら日本で研究や人材育成をする必要があるのか?という質問を某中央省庁の方からいただいた。否定的な意味ではなくて本当に知りたかったのだと思う。世の中一般的にはそういった認識なのかもしれない。

アメリカや世界中の会社が様々なセキュリティ対策製品を作ってくれているのだから、それを使っていればいいじゃんと思われているとしたら大変危険だ。実際には日本国内で作られる製品や企業などのシステムは無数に存在するし、海外製品を買ってきたとしてもそれを評価したり安全に導入運用するための人材もやはり必要だ。

システム開発や運用、あるいは組織の運営管理の現場において情報セキュリティの技術やしくみを正しく理解して職務に反映できる人は圧倒的に不足している。官庁でも納入されるシステムのセキュリティ要件を見定めたり、政策に反映したりする必要があるのだが、とてもうまく機能しているとは思えない。

インターネットが普及する前は、セキュリティは特殊な領域でその分野に関わる人さえ知ってさえいれば良かった。ところが、社会のいろいろな面でコンピュータやインターネットが利用されるようになってくると、そうもいっていられなくなった。システムが増えた分だけセキュリティが分かる人も必要となる。

オンライン取引など重要な情報を扱うシステムを安全に設計し実装するには、当然セキュリティを考慮する必要があるが、開発を担当するベンダーにはセキュリティの知識を持っている人物が一人もいないこともある。結局、プロジェクトに居合わせた人の個人的な経験や思い込みで仕様が決まり納入されたりする。

このような情報セキュリティに関する人材不足は日本だけではなくて世界的な現象のようである。昨日まで必要ではなかった仕事が突然必要になっているのだから仕方がない。

先日、マイクロソフトのWordとExcelで使われている暗号化機能の実装に問題があることが発見されている。RC4というストリーム暗号において、同じ鍵ストリームを使って、異なるドキュメントが暗号化されてしまうという初歩的なミスだ。暗号化されたデータのXOR(排他的論理和)を計算することで、平文同士のXORが出力されてしまう。最近セキュリティに力を入れているはずのマイクロソフトでさえこの状態だ。

例え暗号アルゴリズム自体が安全なものでもであっても、システムへの実装が悪いと全く意味がなくなってしまう。このような事例は数え上げればきりがない。既存の暗号を使って安全に通信を行うプロトコルの設計であるとか、暗号モジュールをシステムに組み込んで安全に管理・運用するしくみの設計などは、これまでほとんどの人が経験してこなかった。こういったことをちゃんと考えるられる人が様々な現場で必要とされているのだが、その教育をどこもやっていない。

今後安心できる世の中を実現するためには、日本国内のいろいろな場面で情報セキュリティを理解した人が必要となってくる。国内でも人材を育成すると同時に、将来に向けた研究ノウハウの蓄積なども当然必要だろう。

【参考情報】

WordとExcelの暗号化手法に脆弱性(ITmedia)

http://www.itmedia.co.jp/enterprise/articles/0501/20/news020.html

The Misuse of RC4 in Microsoft Word and Excel(Hongjun Wu)

http://eprint.iacr.org/2005/007.pdf

カーナビのウィルス感染に関する話。

Lexus-> Nokia-> Symbian という流れはありそうだ。

ただ感染というのはあくまでも可能性の話?

最近は携帯用とカーナビ用を共通化する流れもあるようなので、組込Linux、μiTRON、Windows CEあたりも今後問題となる可能性がある。

これからのセキュリティエンジニアは組込みOSの知識も必要となりそうだ。

ところで、記事中の「車載コンピュータ」という表現はちょっと誤解を招きそうな・・・。

【トラックバック】

トヨタ車のカーナビが携帯電話ウイルスに感染の疑い(CNET)

http://japan.cnet.com/news/sec/story/0,2000050480,20080294,00.htm

これでいいのか!? 理工系大学院の絶句してしまう授業内容。(晴ときどき鬼瓦。)

http://www.okoshi.org/tadashi/bbs2/archives/000686.html

私と入れ違いに日本に戻られ画期的なSNSの開発で活躍をされている鬼瓦さんへのトラックバック。

というわけで、そういう授業を期待していたのですが、これがはじまって見ると、なんと、そのへんの本屋さんの店頭に並べてある1500円ぐらいの新書によくあるような、「1時間でわかる企業セキュリティ ~ネット時代の常識~」みたいな本に書いてあるような内容なわけです。

日本の大学院とアメリカの大学院では、社会的な背景や学生の気質の違いもあるので一概に比較できない気はするが・・。

紹介されているような入門講義のニーズや必要性が全く無いわけでもない。技術系の職場であってもExploitを書く必要があるところは限られてるし、実際にはもっとそれ以前のレベルで改善や教育が必要な場合が多い。17799準拠のポリシー書ける人の方が需要が多かったりするのも事実。セキュリティという広範な分野で一つでも欠陥があると全体的なリスクになるので網羅的な知識というのも無駄ではない。ま、本来大学院でやるべき内容だとは思わないが。

ネットワークセキュリティという分野自体、数年前まで大学の講義なんて日本に存在しなかったのだから、急遽担当することになった先生も被害者なのかもしれない。

- ブラウザにおける□□□が漏洩すると、プライバシーの問題がおきる可能性がある。

(1)Sugar (2)Cake (3)Cookie

「う~んと、え~っとなんだっけ、甘いやつ・・・。(1)Sugar かな?」

とかやってるのかな?

今日こちらで聴講した講義では、「TCPセッションハイジャックの攻撃と対策のプログラム」、「フォーマットストリングExploitの作成」が宿題にでてた。こんなの日本の普通の大学でやったら逆に学生から文句が出るような気が・・・。

他の講義はどうなんだろうか?ネットワークセキュリティの講義だけがこの状態だったのだろうか?

いずれにしても鬼瓦さんの貴重な時間が、この講義に費やされてしまったのが一番惜しいかもしれない。

煩雑な設定や操作を行うことなく手軽に公開鍵暗号方式による暗号と電子署名を利用した電子メールによる通信ができることを売りにした新たな暗号メールソリューション。

アンチウィルスソフトと同様の要領で、メールクライアントとサーバの通信に割り込み、宛先に対して登録された公開鍵をCiphire Labs社のサーバから証明書(公開鍵)を取得、送信者の秘密鍵による電子署名と、受信者の公開鍵を使った暗号化を行いメールを送信する。受信時は同様に、メール受信の通信に割り込み、同じくCiphire Labs社のサーバからダウンロードした送信者の証明書(公開鍵)による電子署名の検証と、受信者の秘密鍵を使ったメッセージの復号処理を自動的に行う。つまり、システムのバックグラウンドでメールクライアントの通信をフックし、面倒な暗号/復号処理と署名/確認処理、鍵の管理などを自動で取り回してくれるという。

このようなシステムの場合、ローカルで生成した鍵をどのようにしてサーバに登録するかがポイントになるが、このアプリケーションの場合、秘密鍵と公開鍵は各メールアドレスに対して設定され、鍵を登録するユーザの認証はメールアカウントが持つ認証結果をもって代替している。つまり「登録時にCiphire Labs社のサーバから確認のために送られるメールを受信できるホストは正しい使用者によって利用されている」ということを前提としている。当然メールアカウントの認証パスワードが第三者に知られていた場合には不正に暗号鍵のペアが作成され登録されてしまう危険性がある。

このシステムは、知識のないユーザでも簡単に自動で公開鍵暗号を使った暗号通信と電子署名が利用できることを売りとしているが、簡単に自動でこれらが行われるところに危険が潜んでいる可能性がある。

例えば、デフォルト設定の状態では、ユーザは自分が作成したメールが暗号化されて送られるのか平文のまま送られるのかは送信してみるまで分からない。初めて送る相手に対しては送信先の証明書が利用可能かは送信操作を行う段階で確認される。また、宛先のアドレスの入力を間違えた場合は暗号化されないメールが違ったアドレスに送信される危険性もある。

この問題はOptionのSecurity Strategyを「refuse unencrypted」に設定することである程度回避できるようだ(デフォルトは「try to encrypt」)。この設定により平文での送信がブロックされるようになる。しかしこの設定で運用するためには全ての宛先が鍵をCiphire Labs社のCiphire CAに登録している必要があるため、暗号送受信専用のメールアカウントを設定しない限り難しい。ユーザの手を煩わせず自動処理で安全な通信を実現するのは難しい。

今のところ、利用の場面で暗号化と電子署名を意識するのは、受信したメールのSubjectの後ろに[ciphired](暗号化と署名がされた)や[u](暗号化も署名もされていない)などの文字が追加されることや、受信したメールのFrom, Toの氏名の後にはciphireが有効であることを示す[c]が付け加えられることなどによる。これらのタグをあらかじめ加工して組み込んだメールを受信した場合にも、Ciphire Mail上の処理で正しいタグに上書きされるようになっているようだ。

このソフトウェアはまだベータテスト中であり、いくらかの仕様は変更改善されるのだろう。これまでのところはクローズドソースで開発が進められており、ある程度安定したところでソースコードを公開するとされている。システムの基本的なしくみは興味深く、実際に使ってみるとなかなか便利なのだが、すでに普及しているPGPやGnuPGとの互換性がないことや、鍵やディレクトリの管理がCiphire CAという独自サーバで管理される点など、何かと物議をかもしそうな雰囲気である。

【参考情報】

Ciphire

https://www.ciphirebeta.com/

Safe E-Mailing for Dummies(WIRED NEWS, 1/20)

http://www.wired.com/news/infostructure/0,1377,66324,00.html

公開鍵暗号を使いやすくする『サイフィア・メール』(上)(HOT WIRED JAPAN, 1/25)

http://hotwired.goo.ne.jp/news/technology/story/20050125302.html

公開鍵暗号を使いやすくする『サイフィア・メール』(下)

http://hotwired.goo.ne.jp/news/technology/story/20050126307.html

ブログ管理ツールとして広く利用されているMovable Typeにスパムに利用されてしまう脆弱性が発見されました。対象は出荷済みのすべてのMovable Type日本語版。

対応プラグインが提供されていますので、自分でインストールをして利用されている方はご確認ください。

【参考情報】

【重要】 Movable Typeの脆弱性と対策について

http://www.movabletype.jp/archives/2005/01/_movable_type_1.html

というかmovabletype.jpサイトのこういう情報にトラックバックしてもあまり意味ないような。

かえって負荷がかかるだけ?思わずやってしまいましたが・・・。

(追記)

この調子でトラックバックがつくと、脆弱性に関する重要なページが重くなってしまいますね。

今後は脆弱性情報などのアナウンスはトラックバックを受け付けなくした方が良いのではないかと思います。

ユーザ側も対応上の新たな不具合や動作情報など付加的な情報がない限りあまり、トラックバック送らないようにした方がいいのかもしれません。

もちろん私のページへのトラックバックはどんどんしていただいて構いませんが。

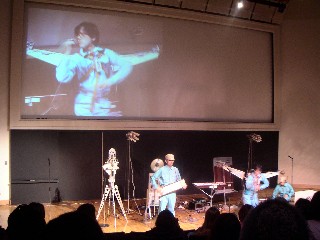

なんとあの明和電機がピッツバーグにやってきた。同社にとって米国初進出「製品デモンストレーション」は、開場前から行列ができるほどの人気であった。土佐社長のとぼけた英語での営業トークはアメリカ人を始め世界各国からこのキャンパスに来ている人々を笑いと感動の渦に巻き込み、彼らのハートをがっちりと掴んだ。私は同社のデモを見るのは初めてだったが、アメリカでこれほどにまで人々の心を魅了する土佐信道社長の才能に尊敬の念を抱いた。

今回のデモは一度大雪のために順延され2日遅れで開催されたのだが、立ち見こそは出なかったものの、会場は満席に近い状態となった。当初、大々的なアナウンスも行われておらず、リスケジュールもあったので、観客が集まるのかと要らぬ心配をしていたが、全く問題はなかったようだ。

製品デモンストレーションは、土佐社長のプレゼンテーションから始まった。同社の歴史と活動経緯、各製品シリーズとコンセプトの説明があり、DVDを用いた代表的な製品の紹介などが40分ほど続いた。この間、土佐社長の絶妙なジャパニーズイングリッシュは、アメリカ人達のハートをわしづかみにし、彼の一挙手一投足、発する言葉の一言一言が笑いを誘っていた。私の後ろに座っていた金髪の女の子は、途中からは意味も無く狂ったように笑い続けていた。

プレゼンテーションに続きサバオ(明和電機のキャラクター)のサンバ調の曲のビデオが流れ、各演奏マシン実機の紹介となった。それぞれ一度DVDで説明されているのだが、実際に社長の演奏する様子に観客は笑いをこらえきれずにいた。私の後ろではやはり金髪の女の子がおかしな声を上げて笑い転げていた。

そしてデモは佳境に、全マシンによる自動演奏に続いて、土佐社長とバイト君達によるライブとなった。心配されていたマシンの動作も快調で、すばらしい音色とノリの良いビートを発していた。今回使用していたマイクは一般の講義用のものと思われ、声が通りにくかったのが残念だが、社長はそんなことをものともせずに見事に歌い上げた。観客のテンションは徐々に高まり、社長のフリにあわせて踊りだす人々もちらほら。演奏が終わると割れんばかりの拍手喝さいとなった。アンコールの社歌が演奏され、大歓声の中エンディングを迎えた。

90分にわたる製品デモンストレーションの最後は開場からの質問で締めくくられた。会社には何人の従業員がいるのか、今後どのような製品を開発するつもりか、社長のお兄さんはどうしてしまったのか、という微妙な質問もあったが、土佐社長のとぼけた英語トークで難なく切り返し、開場を再び笑いの渦に巻き込んだ。

今回私は日本人として、アメリカ人に混じり明和電機の製品デモを見たわけであるが、もともとアートなどに関心の高い人々が集まっていたとはいえ、会場にいるアメリカ人がすっかり明和電機に魅了されていることに正直驚いた。アメリカでは最近、日本ブームでもあり、もともと日本に対する関心が高まっている。自分達とは全く異なった文化的背景を持つ日本から不可解な機材を引っさげてやってきた明和電機はアメリカ人の興味を惹くには十分過ぎるインパクトがあったのかもしれない。また、そのエンターテイメントとしての完成度の高さは、米国の基準からみても十分に通用するのではないかと思う。個人的にはぜひ明和電機にオフブロードウェイを足がかりとして全米進出を目指してもらいたい。

デモ終了後のレセプションでは社長はサイン、写真と引っ張りだこ。あるアメリカ人の初老の女性が、私から紙を奪って、孫にあげたいからと自分の孫の名前を入れたサインをうれしそうにもらっていたのが印象的だった。

ともあれ、今回はるばる日本からやってきた明和電機は、前日の地元アメフトチーム・スティーラーズの敗北によって打ちひしがれるピッツバーグの人々を、すばらしいパフォーマンスで勇気付け、生きる希望を与えてくれた。ありがとう明和電機。アメリカにもきっと多くのファンが生まれたに違いない。

【参考情報】

明和電機公式サイト

http://www.maywadenki.com/

本日はNFL(アメリカンフットボール)AFCの決勝戦。残念ながら地元ピッツバーグ・スティーラーズはスーパーボール出場とはならなかった。

試合を放送をしていたCBS系で引き続き新しいドラマが始まったので惰性で見てしまった。

NUMB3RS(ナンバーズ)というドラマ、FBI捜査官の兄が担当する事件を、若き数学者が数学を使って解決するという話。

本日のエピソードは連続殺人事件の犯人の所在を犯行現場から逆算した確率分布を使って導き出すという話で、侵入検知アルゴリズムの研究にも通ずるところがあり、ついつい見入ってしまった。数学自体のロジックは割と単純で詳しい説明もなかったが、それでもある程度数学的な推理を楽しむことができる。

最近日本でも放送が始まったCSI(Crime Scene Investigation)など一連の科学捜査サスペンス系の流れだ。これからどういう数学ネタで事件を解決していくのかが楽しみだ。

【参考情報】

NUMB3RS公式サイト

http://www.cbs.com/primetime/numb3rs/

CSI公式サイト

http://www.cbs.com/primetime/csi/main.shtml

google.com(co.jpではない)で言語を指定せずに自分の名前を検索したところ、なぜか中国語のサイトがヒットした。開放軍報やいくつかの報道サイトに自分の名前が掲載されている。漢字と英数字から察するに、軍事における情報革命と情報戦の話が記載されているらしい。どうやら慶應SFCの自律分散協調論という授業で私が話した内容だ。当時の資料がWIDEのSOI(School of Internet)に掲載されているので、それを見た記者が無断で記事にしたようだ。

当時私は、軍事領域での情報技術がどう使われているか、米軍などが進めている軍事における革命(Revolution in Military Affairs)及びInformation Warfareについて概要を説明した。

現代戦の様相として情報技術とセンサー技術、精密誘導兵器を活用することで戦闘における死者を局限すると説明したが、同じ年の9月11日に米国で発生した同時多発テロ以降のアフガニスタンとイランでの戦闘は、必ずしも現代の戦闘が米国の思惑どおりに進むわけではないことを示した。

一方、Information Warfareに関しては、幸いなことに現実の被害を生み出すには至っていないが、米国自身本土におけるサイバーテロについても神経質になっている。情報インフラへの攻撃は、場合により甚大な被害を及ぼしうるが、まだまだ直接的で物理的な攻撃の脅威には及んでいないようだ。

この記事は昨年(2004年)8月の掲載だが、中国でもここのところ軍事における情報技術利用についての関心が高まっているのかもしれない。

【参考情報】

中国の関連サイトへのリンクは控えさせていただきます。

自律分散協調論(2001年度)

http://www.soi.wide.ad.jp/class/20010002

最近のコメント