今週末から来週にかけて開催される慶應義塾大学SFCオープンリサーチフォーラムに武田研究室としてのブースを出展します。

開催日程 2009年11月23日(月・祝)~24日(火)

開催時間 10:00~19:30

開催場所 六本木アカデミーヒルズ40(六本木ヒルズ森タワー40階)入場無料 事前登録不要

詳細 http://orf.sfc.keio.ac.jp/ をご覧ください。

インターネットセキュリティセンター(Internet Security Center)と題して小さなブースですが研究室の学生の皆さんが以下のようなデモを見せてくれる予定です。

- 娯楽性をもつ通信の視覚化

- 標的型攻撃の脅威

- マルウェアによる情報漏洩への対策

- 猫でもできるOpenIDプロバイダ

- ブルートゥースや無線LANを利用した個人追跡

- IPv6インターフェースIDによるユーザの特定

- その他

SFCは本当に様々な研究活動が行われているのでテクノロジーだけではなくアートや社会学的なものまで興味深い展示が目白押しです。また、各界の著名人を交えたパネルディスカッションなども行われます。休日から平日にかけて行われますので休日の余暇として、あるいはお仕事の一環としてもお越しいただけるとよいのではないかと思います。

昨年のORFの様子

http://orf.sfc.keio.ac.jp/

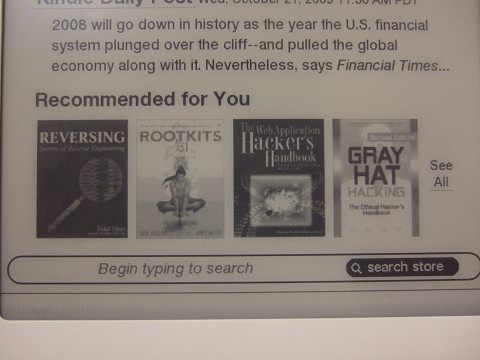

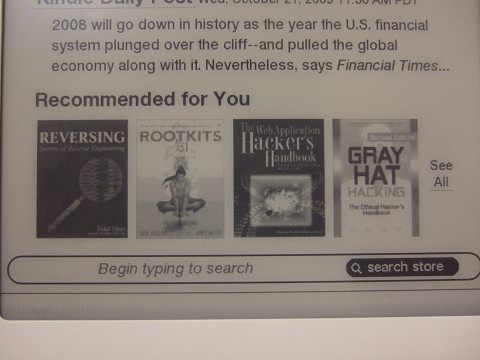

Amazonの電子ブックリーダー kindle が日本各地に届き始めました。私のところにも待望の一台が。

eインクの表示もとても美しく、デバイスの質感もなかなかいい感じです。

到着時からデバイスには自分のアカウントが組み込まれていてすぐにkindle storeに接続して書籍を購入することが可能です。

自分のAmazonのアカウントにリンクしているので当然といえば当然なんですが箱から出てきたばかりのデバイスにこんなのが表示されるとちょっと微妙な感じです。

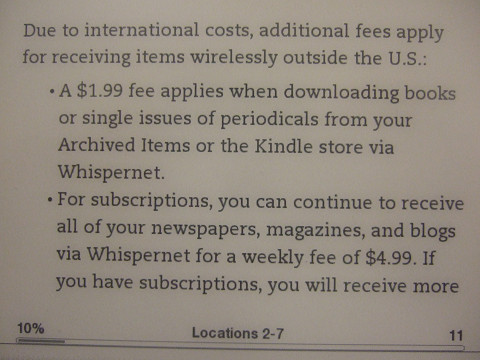

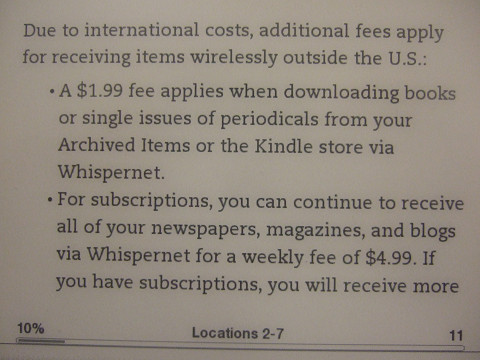

ちなみに kindle を日本で使うと一件ダウンロードするたびに $1.99 のローミングフィーがかかるとか。これはちょっと残念。(PCにダウンロードしてUSBで転送すればこのフィーはかからないがこれは面倒。)

(10/23 追記 ほとんどの書籍に ”includes international wireless delivery via Amazon Whispernet” との記述があり今のところ画面の表示価格のほか $1.99 のローミングフィーは発生していない模様。)

まぁでもこれで出張に本を持ち運ばなくても済むようになるのは有難いかな。

韓国軍の関係するシステムへの不正侵入による情報流出について北朝鮮が関与しているとかいないとか。

例によって北朝鮮の関与を示す具体的な根拠は示されていない。

今回の報道では、朝鮮日報や時事ドットコムが韓国誌月刊朝鮮11月号の記事として「北朝鮮のハッカー部隊が陸軍第3軍司令部のコンピューターをハッキング」と報じているのに対して、読売新聞は「韓国陸軍の大佐の個人パソコンが3月5日、インターネットの外部サイトを介してウイルスに感染し、情報システムに接続するための認証データを盗まれた」としている。

全ての報道にも共通しているのは、韓国軍ではない「国立環境科学院」の化学物質安全管理センターのサイトが侵入されたということである。朝鮮日報の「韓国軍のインターネット網が北朝鮮のハッカー部隊によって24時間にわたり筒抜けとなり」という表現が事実であれば国立環境科学院の化学物質よりもより直接的な軍事機密が狙われるだろう。(韓国軍がそういった失態を隠ぺいしているという見方は否定できないが・・・。)

漏洩している情報が軍内部の秘密に直結するものでなく、「韓国陸軍の大佐の個人パソコン」という漏洩経緯を考えれば、ありがちな情報漏えい事故との印象を受ける。

いずれにせよ現時点で明らかなのは、「北朝鮮が強力なハッカー部隊を備えており国家的な脅威たりうる」という見方は、韓国軍にとっても、北朝鮮にとっても、報道機関にとっても、各国の情報セキュリティ界にとっても都合のよい話だということだ。

【参考情報】

▼北朝鮮が韓国軍のコンピューターをハッキング(上)(朝鮮日報, 10/17)

▼北朝鮮が韓国軍のコンピューターをハッキング(下)(朝鮮日報, 10/17)

▼北朝鮮が不正接続?有害物質情報、韓国から流出(読売新聞, 10/17)

▼北朝鮮、軍司令部にハッキング=有害物質情報が漏えい-韓国誌(時事ドットコム, 10/17)

NHKのラジオで話した内容+αをせっかくなので関連資料とともに簡単にまとめておく。

【状況】

米国独立記念日の7/4頃より米国および韓国の政府機関、銀行、著名サイト等に対して大量の通信による分散型サービス妨害攻撃(DDoS攻撃)が発生、現在にいたるまで断続的に攻撃の通信が発生しているが特に7/7から9にかけて多くのサイトが過負荷によりサービス不能の状態に陥った模様

【参考】

■米韓の政府系サイトなどにDDoS攻撃が発生(ITmedia, 2009/07/09)

http://www.itmedia.co.jp/enterprise/articles/0907/09/news014.html

■米韓へのサイバー攻撃やまず 韓国で3回目の攻撃(NIKKEI NET, 2009/07/09)

http://www.nikkei.co.jp/news/main/im20090709IMC79001_09072009.html

↑この記事の写真はHDDを見せているのだろうか?見せたところで何がわかるわけでもないだろうが・・・。

■米韓狙ったハッカー、発信源は北朝鮮か(毎日放送, 7/9)

http://www.mbs.jp/news/jnn_4179675_zen.shtml

■米主要機関にハッカー攻撃、発信源は北朝鮮(読売新聞, 7/9)

http://www.yomiuri.co.jp/world/news/20090709-OYT1T00864.htm?from=main2

↑この見出しは誤解を招きかねない。当初攻撃自体のトラフィックは韓国のIPアドレスから多く来ているという話だった。たまたま北朝鮮のコンピュータがウイルスに感染した可能性もある。

【攻撃手法】

これらの攻撃に使用されたとみられる不正プログラムはすでにウイルス対策ソフトベンダーなどによって確認されているが、5年前に流行したMydoomというマルウェアの亜種であり最近のマルウェアに見られるような難読処理や潜伏機能の実装などは行われれおらず、比較的技術力の低い開発者が単純に改変したものとみられている。使用されている攻撃手法は数年前のオーソドックスなものであり、むしろこの程度の古典的な攻撃によって実際に政府機関等のサーバがサービス不能に陥ってしまっていることの方が意外だ。

■WORM_MYDOOM.EA(TREND MICRO, 7/7)

http://threatinfo.trendmicro.com/vinfo/virusencyclo/default5.asp?VName=WORM_MYDOOM.EA&VSect=T

■W32.Dozer(Symantec, 7/8)

http://www.symantec.com/business/security_response/writeup.jsp?docid=2009-070816-5318-99

【北朝鮮の国家としての関与の可能性について】

韓国および米国の政府関係者の談話として北朝鮮の関与の可能性が各種報道により取り上げられているが、根拠は明確ではなく現時点においてその信憑性は薄い。特定の国家が関与している可能性がないわけではないが、技術的な観点からは国家が関与する必要は全くない。賢明な国家であれば学生でもできるような攻撃のためにわざわざ余計なリスクを負わないだろう。ただし、賢明ではない国家がある種のプロパガンダ的な目的のためにわざと関与して攻撃をしかけてみるということはあり得るのかもしれない。

これまでも多くの国の機関が同様のDDoS攻撃を受け、背景に他国の関与を疑うような声明を発してきたが、後で蓋を開けてみると愛国心に燃えた他国の活動家や、体制に不満を持つ自国の若者による犯行であったことが判明するようなことが多い。もちろん彼らの背後に国家が関与しているということもできるが、技術的な視点ではどちらであっても大差はない。

■昨年4月のエストニアへのサイバー攻撃、エストニアの大学生が逮捕(Technobahn 2008/1/25)

http://www.technobahn.com/cgi-bin/news/read2?f=200801252223

↑過去にロシア政府の関与がとりだたされたエストニアへのサイバー攻撃が学生によって行われていた事例

■Georgia President’s web site under DDoS attack from Russian hackers, Dancho Danchev, ZD Net, 2008/7/22)

http://blogs.zdnet.com/security/?p=1533

↑同様にロシア政府が関与していると言われたグルジアへのサイバー攻撃もロシアの民間のネットマフィアによるものとする分析

【国家に対するサイバー攻撃の脅威のとらえ方】

今回のようなサービス攻撃は非常にわかりやすい嫌がらせに過ぎず、国家への脅威としては非常にレベルの低いものである。これらの国々の体制に反感を持つ個人または少人数のグループか、あるいはこういった攻撃手法を勉強して身に付けたばかりの若者が腕試しに国家を相手に喧嘩をしかけてみたといったところだろう。

サイバー攻撃の特徴は関与する主体の非対称性にあり、国家の敵が国家である必要は全くなく、愛国心に燃える他国の個人の活動家だったり自国の不満を持った学生だったりすることが多い。

本当に警戒すべきは水面下で秘密裏に進行する攻撃である。ここ数年、日本や米国その他の国々において、政府機関や軍事組織、それらに関係の深い企業等に対して様々な攻撃が継続して行われていることが報告されている。情報を盗み出すキーロガーやコンピュータに遠隔から勝手に操作することを可能とする不正なRAT(Remote Access Tool)などのプログラムの存在が確認されている。今のところ目立った攻撃に使用されることはないが、誰がどのような目的でこのような攻撃プラットフォームを展開しているかは明らかにはなっておらず不気味な状況が続いている。警戒すべきはこのようにいつの間にか重要な組織の中枢に不正なプログラムが潜入していたり国内に広く蔓延しているが気付かれていないという状況だろう。

■The snooping dragon:social-malware surveillance of the Tibetan movement

http://www.cl.cam.ac.uk/techreports/UCAM-CL-TR-746.html

http://www.cl.cam.ac.uk/techreports/UCAM-CL-TR-746.pdf

■Tracking GhostNet: Investigating a Cyber Espionage Network

http://www.scribd.com/doc/13731776/Tracking-GhostNet-Investigating-a-Cyber-Espionage-Network

http://www.f-secure.com/weblog/archives/ghostnet.pdf

■Gh0st RAT 3.6 source code

http://www.opensc.ws/c-c/3462-gh0st-trojan-3-6-source-code.html

■103カ国の国際機関を標的にしたサイバー・スパイ・ネットワーク「GhostNet」(Computerworld, 3/31)

http://www.computerworld.jp/topics/vs/139989.html

■世界規模のスパイ・ネットワーク「GhostNet」,トロント大学らが報告(IT Pro, 3/30)

http://itpro.nikkeibp.co.jp/article/NEWS/20090330/327420/

【まとめ】

これまでに多くの国がサイバー攻撃を受けた際に、他の国の政府の関与を疑うということが何度となく繰り返されてきた。国の機関はそれなりのセキュリティに関する予算を使って対策を行ってきており、攻撃を仕掛けているのが個人というよりは、政府の関与をほのめかした方が理解を得やすいのだろう。また、それらに対抗する手段のための新たな予算を獲得しやすくなるなどの事情もあるのだろう。

実際のところは相手が国家であれ個人であれ守る側の対策には大きな違いはない。攻撃者の視点からいっても、国家が直接的に関与することにあまりメリットはないだろう。そういったスキルを持つものは民間のマーケットでも、闇のマーケットでもしのぎを削りつつ十分な利益を得ることができるわけであり、国家としてサイバー戦の能力を誇示したいということ以外においては国家が前面に出るよりはこういった民間の基盤を活用することが合理的な戦略といえるだろう。

結論として実際これらの国のいくつかのサイトが停止したところで市民の日常生活にはそれほど大きな影響はないだろう。粛々と状況を分析し、しかるべきセキュリティ対策を講じ、水面下でもっと重要な別の攻撃が進行していないかを確認すればあとは何事もなかったようにふるまうのがよい。攻撃者が誰であれ、いちいちこの程度のことで国の関与がどうのと大騒ぎすることは攻撃者の思うつぼと言えるだろう。

米韓の政府系サイトなどにDDoS攻撃が発生

本日、NHKラジオのニュース番組「NHKジャーナル」において、最近話題となっている米国・韓国へのDDoS攻撃に関して実際のところどうなのというようなお話をする予定です。ニュース番組なのでどの程度放送されるかはわかりませんが。

■NHKジャーナル(月~金曜午後10時00分~11時10分)

http://www.nhk.or.jp/r1/journal/

携帯電話が携帯向けサイトに対してデフォルトで送信する契約者固有IDは過去のエントリー(「固有IDは個人情報に該当しないは本当か?」)でも書いたとおりそもそも個人情報として位置づけられるべきと考えているが、特に利用者の個人情報とともに携帯電話の契約者固有IDが漏洩した場合には、個人情報保護法でいうところの「他の情報と容易に照合することができ、それにより特定の個人を識別することができることとなるもの」に該当するところとなり、漏洩の対象となった利用者に対してキャリアによる契約者固有IDの再割り当てなどの処置が必要なのではないだろうか。

現在の固有ID送信を前提としたサービスについてはIDの変更によりサービスが使えなくなったり、再登録が必要となったりとそれなりのデメリットが生ずることも考えられるが、これらは現行の携帯ウェブにおける契約者固有ID送信による識別(認証)スキームの問題点の一つといえるだろう。

これまで携帯電話の固有IDの悪用のシナリオについていろいろな人の話を聞いたが、架空請求の脅しに使われるのでは?といったものが大半であった。しかし自分では、架空請求のうまみは何もしなくてもサイトの閲覧者が自動的にお金を振り込んでくれるところにあり、攻撃者がわざわざそんな面倒なことをする必要はないだろうと考えている。またそもそも個人情報を入手しているなら直接メールを送りつけるなりして直接架空の請求をすれば済む話だ。しかし知らない間に固有IDを含む個人情報が横流しされ知らないうちに自分のアクセス情報が何か不正な目的に利用されているとすると話は別だ。

朝日新聞が6/22に報じた下記の事件では一見無害なサイトに登録した個人情報が他の怪しげなサイトに横流しされている様子が報じられた。この件において契約者固有IDが横流しの対象となっているかは不明だが、契約者固有IDを含む個人情報が横流しされるケースが発生するということは十分に考えられる。

着メロ会員情報、出会い系に横流し メルアド30万人分(Asahi.com, 6/22)

http://www.asahi.com/digital/internet/TKY200906210188.html

「着メロ」などの一般サイトに登録された会員のメールアドレスなどの情報を、複数の出会い系サイト運営会社に横流ししていたことが、運営会社幹部の証言などでわかった。

このような横流しの事実が判明した場合、一般の利用者にその責を問うのは難しいと考えられ彼らはあくまでも被害者であると考えるべきだろう。こういった横流しの事実が判明した状況下においてもキャリアがこれまでに言っていたように「契約者固有IDは個人情報ではなく自由に流通させてよい」と言い切れるだろうか。個人情報とともに契約者固有IDが横流しあるいは流出された時点で契約者固有IDは個人情報としてみなされ、容易にIDの変更を可能とする等の措置をとる必要があるのではないだろうか。

着メロ会員情報、出会い系に横流し メルアド30万人分

先週の湘南藤沢キャンパスでのゲスト講演、自分の担当講義も含め身近なところだけでも・・・

8日(月)浜田靖一防衛大臣@現代技術と社会

9日(火)高木浩光産業総合研究所主任研究員@情報と倫理

11日(木)三木谷浩史楽天株式会社取締役社長兼会長@インターネット

SFCではびっくりするような人が授業のゲスト講演に来ていることが結構ある。

あまり宣伝しないので教室も空いていることが多い。

だれかゲスト講演カレンダー作ってくれないかな・・・。

何か忘れたが調べ物をしていて偶然発見したサイト。

多忙にも関わらず思わず引き込まれてしまった。

新手の宣伝だとしたら、まんまと引っかかった。

http://techblissonline.com/ja/

「Techblissonline Dot Com 技術の先端、トリック、ソフトウェアおよびニュースを発見しなさい」

いきなり高飛車・・・。

「自由なファイル比較用具によってファイルを比較しなさい」

「Avira AntiVir 9.0の自由な版をダウンロードしなさい」

「供給に申し込みなさい」

「RSSの供給によって更新を得なさい」

あ、あの・・・・。

「W32/Confickerみみずを取除く方法か。」

Wormはみみずか・・・。

「取除く方法か。」とかちょっと自信ないらしい。

「または開いた分け前、取り外し可能な媒体または弱いパスワードがあるシステムを追求する。

読みなさい多くを」

カオス・・

「AutoRun.infを不具にする方法か。」

やっぱり自信なさげ。

「読みなさい多くを」

でも、偉そう。

右のカラムに目をやると・・・

「MS Excelはひっくり返る」

「MSオフィスはひっくり返る」

「MS Powerpointはひっくり返る」

「マイクロソフト・ワードはひっくり返る」

みんなひっくり返っています。

「PCはひっくり返る」

「ソフトウェアはひっくり返る」

「技術はひっくり返る」

わけがわかりません・・・。

「について」をクリックしてみる。たぶん「about」のこと。

「顧客は私達の前提の最も重要な訪問者である。」

フムフム

「私達は彼に役立つことによって彼を好意していない。 彼は私達に彼に役立つ機会を与えることによって私達を好意している。」

私は好意されていないらしい・・・。

「彼は・・・私達を好意している。」

あ、いえ、その・・・。

orkutのコミュニティ「インドのコオロギのチーム」の彼をここに 結合し、 あなたのdisussionsを共有しなさい。

あなたの選定図書目録に私達を含めなさい:

あなたの好みのニュースキャスターの私達の内容を受け取ることは容易である。 私達の供給を予約購読しなさい-

インドのコオロギのチーム・・・。

本日の北朝鮮からの飛翔体発射に関する誤報について、午前10時48分の陸上幕僚監部の指揮所からの誤報の件については詳細な情報が公開されていないため今の段階では判断できないが、午後0時16分に防衛省からの発射情報とそれを受けた首相官邸から行われた自治体への誤った情報の伝達については「危機管理組織」と「それ以外の組織」における情報フローが一本化されてしまったところに構造的な問題があるように感じられた。

「危機管理組織」特に組織の指揮統制を担う部隊等においては一般に「第一報」の迅速性の重要性が徹底的にたたき込まれる。特にミサイルの発射等情報伝達の遅れが大きな被害につながる可能性があり誤報による被害がそれに対して軽微と考えられる場合においては、情報の正確性よりも迅速性が優先される。通常こういった情報を受けるのは同じ「危機管理組織」の上層部であり、誤報の可能性も考慮に入れつつ最善の処置をとるよう行動するため第一報での誤りが問題となることは少ない。むしろ誤りであったとしてもそのような重要な情報が迅速に上層部に伝達されないことの方が問題とされる。

今回のケースでは「危機管理組織」から発せられた情報を地方自治体等を通じて一般国民に広く知らしめるよう情報伝達の体制が構築されている。自衛隊内部の運用としては通常長年培った危機管理組織としての行動規範に則って行われ、部隊行動レベルでは一般市民への伝達・広報という観点からの判断・手続きは踏まれないだろう。そもそも組織内部での情報伝達を前提としていたものに、突然マイクを渡されて国民に呼びかけてくださいと言われたようなものである。本来であれば「正確性には劣るが迅速な情報」と「一定の確度を持つが伝達には時間を要する情報」の2通りの情報伝達レベルと範囲を設定しておきそれぞれの情報の前提と扱いについて事前に理解を得ておくことが必要だったのかもしれない。

自衛隊における探知と情報伝達の関係者としては「発射されてからの情報伝達の遅れを最小限にとどめなくてはならない」「(発射がないのに探知したという情報を出す誤りに比べれば)発射された場合に探知できないということがあってはならない」という意識が強くあったと予想される。こういった意識とともに情報の錯綜する指揮所の中で、「探知!」や「発射!」などという用語が耳に入ると、つい先入観から「ついに来たか!」というモードになり、多少の勘違いや聞き違えがあったとしても早く伝えなければという意識が前にでてしまい、十分な確認がなくとも第一報を早く伝えることに意識が働いてしまうと考える。また、一般にレーダーなどのセンサーの性質を考えれば、存在しない飛翔体を存在するように探知する誤り(フォールスポジティブエラー)を減らそうとすれば、存在する飛翔体を探知できない誤り(フォールスネガティブエラー)が多くなるものでありこのあたりは基本的にはトレードオフの関係となる。またどの程度のエラーを許容するかという設定は人為的に行われる。危機管理の観点からはある程度のフォールスポジティブエラーを許容してもフォールスネガティブエラーは絶対に避けたいところである。報道等の発言で今回の誤報の問題がいろいろと非難されているが、そういった論調によって、情報伝達の速度が低下したりフォールスネガティブのエラーが発生しやすいように探知のレベルが変更されるようなことがあってはならない。次は間違えてはならないという意識が強くなるあまりに情報がなかなか上層部にあがってこなくなる可能性がある。確度が足りなくとも危機管理上重要な情報の第一報は適切な部署に迅速に伝わるようにすべきであり、一般向けの広報・情報伝達とは切り離して考えるべきであろう。

P.S. 多くのTV報道等で飛翔体の飛来に備える自治体の危機管理部署の事務所内部や政府からの緊急情報を受け取るのに使用するEm−Netの画面等が完全に録画され報道されていたが、あまりのオープンさに今回の誤探知・誤情報などよりもずっと大きな不安を覚えた。

(4/6 補足)「そもそも組織内部での情報伝達を前提としていたものに、突然マイクを渡されて国民に呼びかけてくださいと言われたようなものである。」というのは実際に自衛隊が直接国民に呼びかける場面があるという意味ではなくて、探知情報を危機管理組織の長である内閣総理大臣にあげると同時にその内容が自動的に自治体等に配信されるという情報伝達の仕組みのことを意味している。

「誤探知を想定した訓練が行われていないのではないか」という指摘があるが、上にも書いているようにレーダーなどでは恒常的に誤探知が発生しているため組織は誤探知があるという前提で動いている。誤探知程度で大騒ぎすることがないというのが実際のところ。今回は通常の危機管理組織のそれとは情報伝達の範囲や取り扱いの範囲が広がったためその部分への配慮がされていなかったのではないかというのが本エントリーの趣旨。報道によれば第一報を発してから1分後に複数人のチェックが入り誤報が確認されている(その情報が伝達されたのは5分後と言われているが)。最初の時点で1分かけて確認をしてから発表するのか、とりあえず第一報をあげてから1分後に修正するのがよいのかについて合意がとられていなかったこと、情報伝達時にその確度に関する情報の付与がなされていなかったことが今回の混乱の原因ともいえるだろう。

自宅の高木氏がまたしても固有IDに関する興味深い調査結果と考察を書かれている。山の手線を4周する行動力には頭が下がる。以前から気になっていたのだが、同種のエントリーにおいて、毎回ユニークIDは個人情報ではないといった記述がなされている。果たしてこれは本当なのだろうか?

こうしたユニークIDは、携帯電話の契約者固有IDと同様で、住所氏名と紐付けない限り「個人情報」に該当しないというのが、日本の個人情報保護法の解釈の通説らしい。

高木氏は以前日経のサイトに書いた記事でも下記のような記述をしており、ここでは自らユニークIDが個人情報ではないと断言している。

匿名のIDを住所・氏名にひも付けることをしなければ、個人情報保護法でいう「個人情報」には該当しないため、売ることは合法である。

個人情報保護に関する法律(個人情報保護法)で示された「個人情報」の定義は以下のようになっており、素直に文面どおり読み取れば、特定の個人を識別することさえできれば必ずしも住所氏名にひも付く必要はないことがわかる。

第二条 この法律において「個人情報」とは、生存する個人に関する情報であって、当該情報に含まれる氏名、生年月日その他の記述等により特定の個人を識別することができるもの(他の情報と容易に照合することができ、それにより特定の個人を識別することができることとなるものを含む。)をいう。

いや「特定の個人を識別する」ということが住所氏名と紐づけると解釈されるのだということかもしれないが、経済産業省から出されている「個人情報の保護に関する法律についての経済産業分野を対象とするガイドライン」 において「個人情報に該当する事例」として「防犯カメラに記録された情報等本人が判別できる映像情報」が示されている。防犯カメラの映像から必ず住所・氏名と紐づけできるとは考えられないため、ある情報が個人情報と認められるにあたり住所氏名にひも付けられることは必須ではないと考えられる。

2.法令解釈指針・事例

2-1.定義(法第2条関連)

2-1-1.「個人情報 (法第2条第1項関連)」

(略)

【個人情報に該当する事例】

(略)

事例3)防犯カメラに記録された情報等本人が判別できる映像情報

私は法律の専門家ではないが「住所氏名と紐付けない限り『個人情報』に該当しないというのが、日本の個人情報保護法の解釈の通説」が本当だとすると、これはおかしな解釈であるし、上記法律やガイドラインが示す「個人情報」の定義とも矛盾しているようにも思える。

いずれにせよ、実際に問題があるのであれば、通説を改めるか定義を改めるべきだろう。また「〜というのが通説である。」という記述を繰り返し強調することで本来適切ではないかもしれない解釈が通説として定着してしまう危険性もあり、このあたりできちんと議論なり整理をしておくべきではないだろうか。

最近のコメント